Vor wenigen Tagen hat der Whistleblower Edward Snowden der Öffentlichkeit bekannt gemacht dass Geheimdienste unsere Kommunikation im großen Stil belauschen. Im Falle der USA (Projektname Prism) werden sowohl gespeicherte Daten als auch Live-Kommunikation direkt bei den Anbietern abgefragt. Angeblich soll die NSA direkten Zugriff auf die Server von Google, Apple, Yahoo, Microsoft usw. haben.

Der britische Geheimdienst GCHQ (Projektname Tempora) zapft transatlantische Glasfaserkabel an, sodass ein Großteil der britischen Kommunikation abgehorcht wird. Da aber nicht nur britische Daten sondern auch die Daten aller europäischen Länder zum großen Teil über Großbritannien nach Amerika gelangen, sind „wir“ auch betroffen von der großen Lauschaktion. Es gibt auch Abhöreinrichtungen hier in Deutschland, beispielsweise beim größten deutschen Internetknoten DECIX.

Wie werden E-Mails übertragen?

Eine E-Mail von Person A nach Person B muss in den meisten Fällen 3 Wege nehmen:

- Vom Absender A zum eigenen E-Mail-Anbieter, häufig via Webmail oder externem Client (Outlook, Thunderbird…) unter Zuhilfenahme des SMTP-Protokolls. Bei dieser Einlieferung bieten eigentlich alle Anbieter eine Verschlüsselung an, entweder wird das ältere Verfahren SMTP-SSL angeboten (Port 465) oder das modernere STARTTLS über Port 25 oder 587. Falls der Webmailer benutzt wird unterstützen fast alle HTTPS. Hierbei kann die E-Mail also verschlüsselt übertragen werden, ein „Mitlauschen auf dem Kabel“ ist nicht möglich.

- Der Anbieter des Absenders kümmert sich nun darum die E-Mail an den Anbieter des Empfängers B zu senden. Dazu schaut er im DNS-System nach welcher Mailserver zuständig ist, verbindet sich mit diesem und sendet die E-Mail an den Server des Empfängers. Dabei können diese beiden Server auch verschlüsselt kommunizieren wenn es beide unterstützen. Falls einer von beiden es nicht beherrscht, wird die E-Mail im Klartext übertragen und kann problemlos mitgeschnitten werden.

- Wenn die E-Mail im Postfach des Empfängers B liegt kann der Empfänger sie mittels Webmail, IMAP oder POP3 abholen. Hierbei bieten auch wiederum die meisten Anbieter eine Verschlüsselung an, sei es HTTPS im Falle des Webmailers oder SSL bzw. TLS im Falle von IMAP und POP3.

Bei den Schritten 1 und 3 bieten wie bereits geschrieben die meisten Anbieter eine Verschlüsselung an, wenn der Benutzer es aktiviert und nutzt ist die Kommunikation abhörsicher. Problematisch ist Schritt 2, denn darüber haben weder der Sender A noch der Empänger B die Kontrolle. Häufig wird dieser Schritt auch vergessen, man denkt man verbinde sich verschlüsselt via IMAP und meint dann, die E-Mail sei nach wie vor geheim.

Verschlüsselung bei den Anbietern

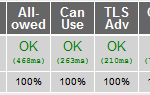

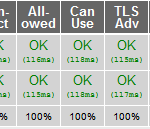

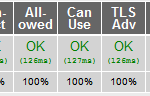

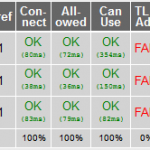

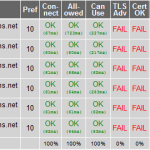

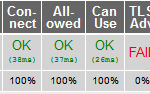

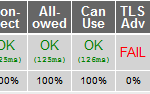

Um herauszufinden welcher Anbieter bei der sogenannten Server-to-Server (Schritt 2) Verbindung eine Verschlüsselung anbietet habe ich einige Tests gemacht. Dazu habe ich mit Hilfe des Dienstes CheckTLS die wichtigsten E-Mail-Anbieter untersucht, und zwar ob die Eingangsserver STARTTLS anbieten:

| Anbieter | TLS Advertisement | Certificate OK | TLS Negotiation |

|---|---|---|---|

| Freenet | OK | OK | OK |

| mail.de | OK | OK | OK |

| Arcor | OK | OK | OK |

| Googlemail | OK | OK | FAIL |

| emailn.de | OK | OK | FAIL |

| 1und1 | OK | OK | FAIL |

| kabelmail | OK | OK | FAIL |

| Yahoo | FAIL | FAIL | FAIL |

| AOL | FAIL | FAIL | FAIL |

| web.de | FAIL | FAIL | FAIL |

| GMX | FAIL | FAIL | FAIL |

| Hotmail/Outlook.com | FAIL | FAIL | FAIL |

| FacebookMail | FAIL | FAIL | FAIL |

| Apple me.com/icloud.com | FAIL | FAIL | FAIL |

| Strato | FAIL | FAIL | FAIL |

Alle Anbieter, die ein FAIL zu verzeichnen haben bieten keine sichere Server-to-Server Verschlüsselung an. Sendet also beispielsweise jemand eine E-Mail von Freenet an GMX, dann wird diese E-Mail im Klartext verschickt, denn die Eingangsserver von GMX beherrschen keine Verschlüsselung. Die Details des Tests inklusive der Screenshots der Ergebnisse befinden sich unter diesem Artikel.

Um zu überprüfen ob ein Anbieter bei den Ausgangsservern STARTTLS unterstützt müßte man vom jeweiligen Anbieter eine E-Mail versenden an einen TLS-fähigen Empfängerserver, und dann nachschauen ob TLS genutzt wurde oder nicht. Da ich nur bei einigen Anbietern einen Account habe lasse ich diese Frage erstmal offen.

Fazit

Wie man sieht ist es kein erfreuliches Ergebnis. Bis auf Freenet, mail.de, und Arcor bietet keiner der großen eine einwandfreie sichere Kommunikation zwischen den Servern, ein Mitlauschen ist demnach sehr einfach möglich indem sich, wie gerade veröffentlicht, Geheimdienste an die Knotenpunkte im Internet hängen und einfach mitlesen. Sobald einer der beiden beteiligten Server es nicht unterstützt, wird im Klartext übertragen, was bei einem sehr hohen Prozentsatz der Fall sein wird, denn wenn nur ein Drittel die Verschlüsselung unterstützt müßten die Chancen ungefähr bei 1/9 stehen dass die E-Mails verschlüsselt übertragen werden.

Bei der Auswahl eines Anbieters sollte man also neben der noch freien Wunsch-E-Mail-Adresse auch auf die technische Expertise, den Support und die Sicherheit achten.

- Freenet

- mail.de

- Arcor

- Googlemail

- Yahoo

- web.de

- GMX

- Hotmail

- me.com

- icloud.com

- FacebookMail

- AOL

- Strato